Metasploitable2 설치하기

환경 설명

- 모의해킹 환경 구성을 위한 VMware Workstation Pro 사전 설치 완료

- 공격자: 칼리리눅스 (2022년 3월 버전)

- 희생자: Metasploitable2(msfv2), beebox, win7

Metasploitable2 설치

Metasploitable2은 침투 당하는 서버로, 모의해킹을 위해 Metasploit에서 의도적으로 취약하게 만든 VM(가상머신)이다.

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

Metasploitable - Browse /Metasploitable2 at SourceForge.net

Featuring an intuitive web-based interface, Device42 actionable insight into enterprise infrastructures, with clearly identified hardware, software, service, and network interdependencies, powerful visualizations, and easy-to-use UI, webhooks, APIs, and so

sourceforge.net

위 URL 에서 msfv2를 다운로드 받는다.

D 드라이브에 파일을 다운로드 후 압축 해제를 한다.

반디집을 사용하여 압축 해제 한다.

개인마다 설치경로는 다르므로 아래 경로는 참고만 한다.

Metasploitable2 설치 경로: D:\metasploitable-linux-2.0.0_2\Metasploitable2-Linux

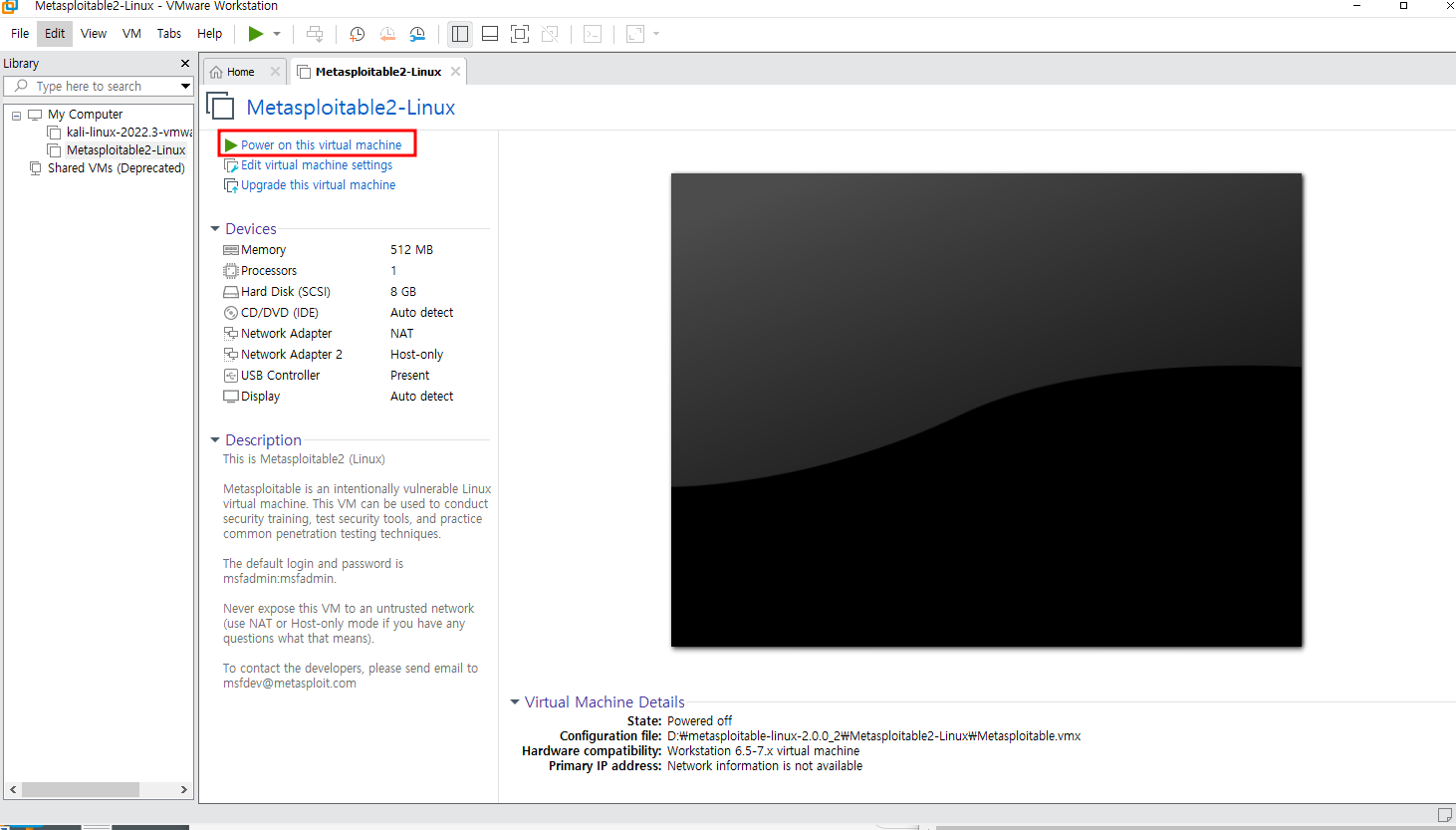

그림1의 File - Open 을 클릭하여 D드라이브에서 Metasploitable2 압축해제 파일의 VMX 파일을 불러온다.

Metasploitable2를 불러온 후 Edit virtual machine settings 를 클릭하여 환경설정을 한다.

네트워크, 가상환경 사용을 위한 용량 설정 등을 한다.

위의 그림 3의 설정은 기본 설정으로, 위 설정으로 그대로 사용한다.

호스트 PC의 환경에 따라 Memory와 Processors 용량이 달라질 수 있지만, 요즘 PC 환경에서는 무리없이 사용가능한 용량이다.

Memory: 가상환경에서 사용하는 RAM Memory 용량

Processors: 가상환경에서 사용하는 CPU 코어 개수

Hard Disk: 가상환경이 차지하는 호스트 PC의 최대 HDD 용량

Network Adapter: NAT (호스트 PC로 부터 IP 할당 받음)

Network 방식에 대한 설명은 여기를 참고한다.

그림6 에서 I copied 클릭하여 다음으로 이동한다.

그림7을 보면 ID와PW 모두 msfadmin을 입력하여 접속할 수 있다고 나와있다.

msfadmin을 입력하여 접속한다.

마우스 커서를 호스트PC로 다시 꺼내고 싶으면 ctrl + alt를 누르면 된다.

로그인에 성공하면 그림8과 같은 화면이 나온다.

ifconfig 명령어를 입력하여 IP주소 및 네트워크 구성 정보를 확인한다.

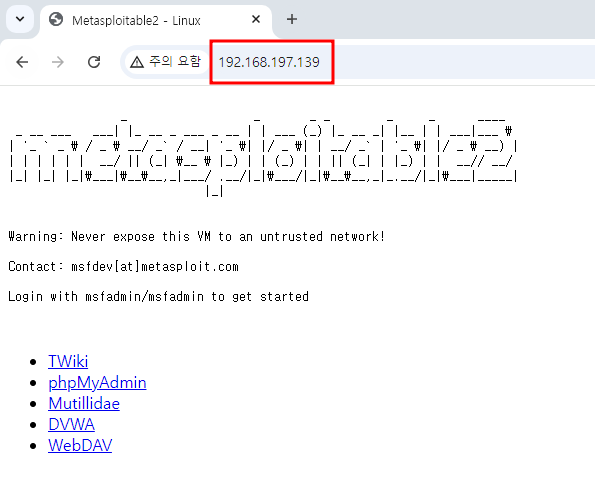

네트워크 환경 설정을 NAT로 설정하였으므로, 사설 IP대역인 192.168.0.0/16 대역으로 설정된다.

호스트 PC의 브라우저에서 192.168.197.139에 접속하면 Metasploitable2 웹 콘솔로 접속이 가능하다.

Metasploitable2에는 웹 및 시스템 취약점 관련 환경이 포함되어 있다.