침해사고란?

- 정보통신 시스템에 대한 비인가 된 행위 또는 위협의 발생

- 해킹, 컴퓨터 바이러스, 논리폭탄, 메일폭탄, 서비스 거부 또는 고출력 전자기파 등의 방법으로 정보통신망 또는 이와 관련된 정보시스템을 공격하는 행위로 인하여 발생한 사태

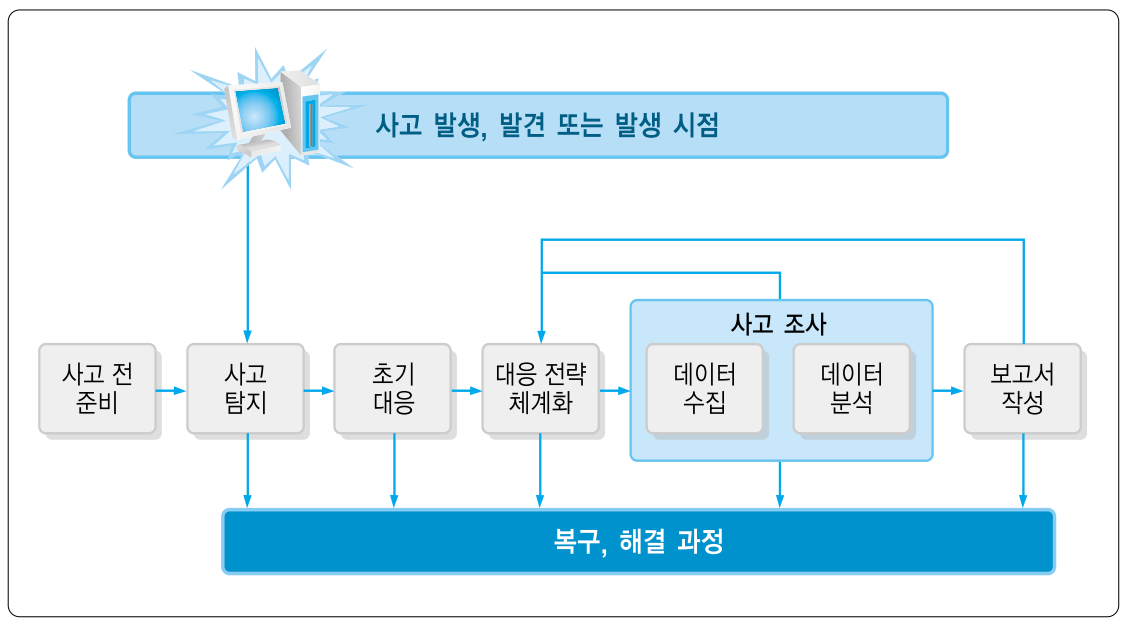

침해사고 대응 7단계

침해사고 대응 7단계 상세 내용

| Incident Response Procedures | Detail Business |

| 사고 전 준비 | 사고가 발생하기 전 침해사고 대응팀과 조직적인 대응 준비 |

| 사고 탐지 | 정보보호 및 네트워크 장비에 의한 이상 징후 탐지 관리자에 의한 침해 사고의 식별 |

| 초기 대응 | 사고 정황에 대한 기본적인 세부사항 기록 침해사고 대응팀 신고 및 소집, 침해사고 관련 부서에 통지 |

| 대응전략 체계화 | 최적의 전략을 결정하고 관리자 승인을 획득 초기 조사 결과를 참고하여 소송이 필요한 사항인지를 결정 사고 조사 과정에 수사기관 공조 여부를 판단 |

| 사고 조사 | 데이터 수집 및 분석 언제, 누가, 어떻게 사고가 일어났는지 분석 피해 확산 및 사고 재발을 어떻게 방지할 것인지를 결정 |

| 보고서 작성 | 사고조사 결과 확인된 내용에 대한 정확한 보고서를 작성 |

| 해결 | 유사 공격을 식별 및 예방하기 위한 계획수립 |

침해사고 분류 (공격방법 따른 분류)

| 유형 | 내용 |

| 악성코드 공격 | 바이러스, 트로이목마, 웜, 백도어, 공격 스크립트 등의 유포, 설치, 실행 |

| 비인가 접근 | 비 인가된 시스템 접근, 비 인가된 파일 접근 , 네트워크 정보수집 등 |

| 비인가 서비스 사용 | 네트워크 서비스의 취약점을 이용하여 서비스를 무단 이용 |

| 서비스 방해 | 네트워크 또는 시스템 정보 서비스의 방해(Dos, DDoS 등) |

| 오용 | 공식적인 목적 이외의 용도로 시스템 및 네트워크의 사용 |

침해사고 분류 (결과에 따른 분류)

| 유형 | 내용 |

| 불법침입 | 허가 받지 않은 시스템에 몰래 접속하는 행위 |

| 불법탈취 | 서버의 관리자 권한을 탈취해가는 행위 |

| 불법경유 | 허가 없이 경유하여 타 시스템에 접속해 가는 행위 |

| 자료유출 | 허가 받지 않은 자료를 몰래 빼가는 행위 |

| 자료변조 | 허가 없이 자료의 내용을 몰래 수정해 놓는 행위 |

| 자료삭제 | 허가 없이 자료 자체를 삭제하는 행위 |

| 불법자료저장 | 불법 자료를 승인 없이 저장시켜 놓는 행위 |

| 업무방해 | 업무를 방해하는 행위를 자동처리 시켜 놓는 행위 |

| 서비스장해 | 서비스를 방해할 목적으로 잦은 접속 시도를 하는 행위 |

CIA Triad(정보보안 3요소)로 보는 침해사고 분류

기밀성 - 자료 유출

무결성 - 자료 변조, 삭제

가용성 - 서비스 방해

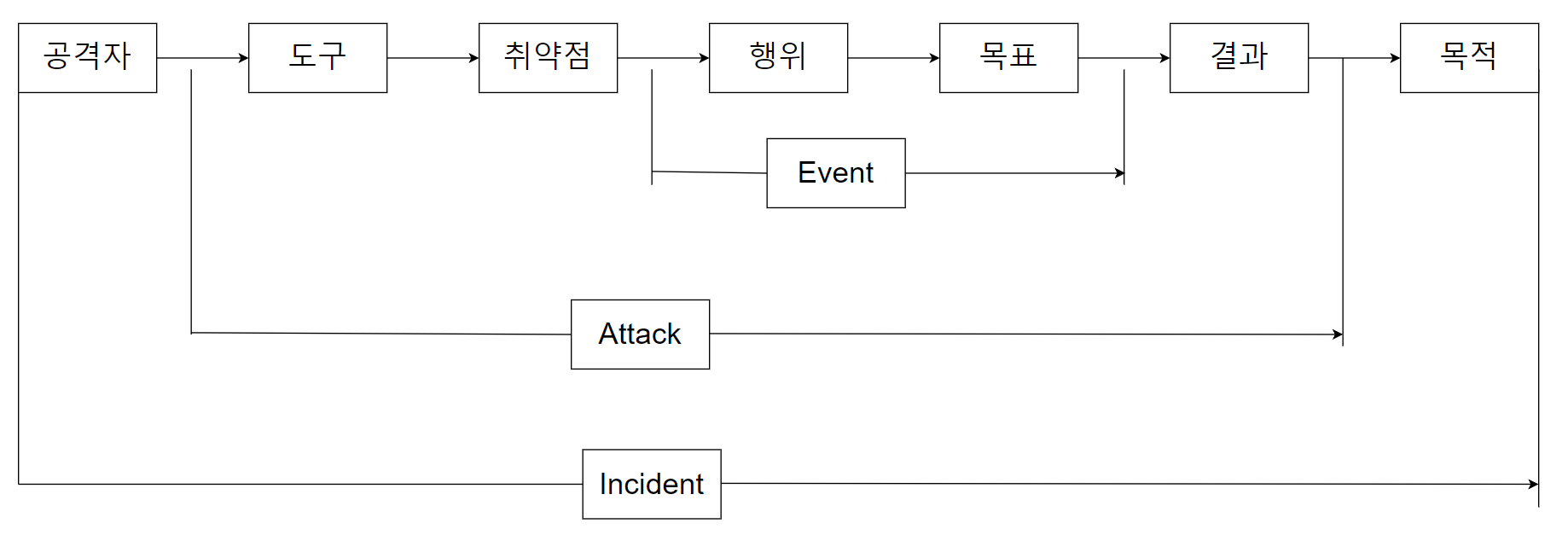

침해사고 개념

공격자: Hackers, Spies, Terrorists, Corporate raider, Professional Criminals

도구: Physical Attack, Information Exchange, User Command, Script, Autonomous Agent, Tool Kit, Data Trap

취약점: Design, Implementation, Configuration

행위: Probe, Scan, Flood, Authenticate, Bypass, Spoof, Read, Copy, Steal, Modify, Delete

목표: Account, Process, Data, Component, Computer, Network, Internet work

결과: Increased Access, Disclosure of Information, Corruption of Information, Denial of Service

목적: Challenge Status/Thrill, Political Gain, Financial Gain, Damage

침해사고 분석 이해

보안관제 & 침해사고분석

보안관제

- 정보통신망이나 정보시스템에 대한 사이버 공격정보 또는 보호 대상 자산의 안정성 위협정보를 탐지, 분석, 대응하는 일련의 활동

CERT(Computer Emergency Response Team)

- 정보통신망 등의 침해사고에 대응하기 위해 침해사고의 접수 및 처리지원을 비롯하여 예방, 피해 복구 등의 임무를 수행

보안관제와 침해사고분석 업무의 공통점

- 해킹에 대한 가장 신속하고 즉각적인 대응으로 피해 최소화

- 로그를 통해 해킹 시도 여부를 빠르게 인지

보안관제와 침해사고분석 업무의 차이점

| 구분 | 보안관제 | 침해사고분석 |

| 목적 | 해킹시도 탐지와 빠른 긴급 대응 | 정확한 분석과 피해 복구 |

| 수행방법 | 직관적 로그 분석 | 심층적 로그 분석 |

| 대응방법 | 365일 24시간 상시 근무 | 사고 발생 시 즉시 투입 |

침해예방

- History 관리 강화

- 업무 정보의 시스템화/DB화

- 업무 정보 통합

- 내부 교육 수준 강화

침해탐지

- 개발 단계에 따른 취약성 점검 절차 구성

- 취약성 점검 수준 향상

- 탐지 및 대응 단계에 연동(탐지 규칙 개발, 탐지 시스템 구축)

침해대응

- 침해대응 프로세스 구축

- 침해사고 History 관리

침해사고 유형의 변화

1세대 Operation System Hacking (Local Hacking)

- OS 자체 취약점 공격: Kernel, SUID Program

- IFS, Buffer Overflow, Race Condition(경쟁 조건)

- SATAN, SAINT

2세대 Operation System Hacking (Remote Attack)

- OS에서 실행되는 취약한 Daemon 프로그램 공격: RPC, Inetd, telnetd, sshd

- Buffer Overflow, Race Contition(경쟁 조건)과 같은 기존의 공격법의 Remote화

- Nessus, ISS, Languard, Nmap

- Firewall

3세대 Network System Hacking (Network Attack)

- 인터넷이 활성화 됨에 따라 TCP/IP 모델의 특성을 이용한 공격을 시도

- IP Spoofing, Network Sniffing, Denial of Service(DoS)

- SolarWinds

- IDS, IPS

4세대 Application Hacking (Web Applicatino Attack)

- Firewall 우회 가능한 HTTP Port를 이용한 공격의 활성화

- Web Application Developer의 경우 System Developer보다 보안 의식 수준이 낮음

- IDS Evading, Nikto, N-Stealth

- WAF, Application Gateway

'보안 > 악성코드 분석' 카테고리의 다른 글

| PE 헤더 분석 도구 (PEview, pestudio) 기능 및 사용법 (4) | 2024.07.23 |

|---|---|

| 악성코드 분석 시 파일 내 문자열 확인 도구 (BinText, Strings) 기능 및 사용법 (4) | 2024.07.22 |

| 정적 분석 도구 PEiD, Exeinfo PE 및 UPX 기능 및 사용법 (0) | 2024.07.21 |

| Virustotal 기능 및 사용법 / 악성코드 기초 분석 (0) | 2024.07.20 |

| 악성코드 분석 업무 설명 (0) | 2024.07.02 |