엔드포인트 보안

- 엔드포인트: Endpoint, 컴퓨터 네트워크에 연결되는 모든 장치(사용자가 접근하는 기기 - PC, 스마트폰)

- 악성코드(Malware) 종류

- 국내의 대표적인 보안사고 사례

- Endpoint: 기업 네트워크에 연결된 최종 단계의 기기 / PC, 노트북, 스마트폰 ,태블릿 등

- AV(Anti Virus): 컴퓨터의 악성코드를 찾아내고 치료, 방어하기 위한 소프트웨어

- EDR(Endpoint Detection and Response): AV에서 진화된 보안 솔루션

- 악성코드를 실시간으로 감지하고 분석 및 대응해서 피해확산을 막는 솔루션

- 대표적인 EDR 솔루션의 작동 방식

- 동일한 EDR 솔루션을 사용하는 고객끼리 TI 정보를 공유하여 방어 체계 업데이트

네트워크 보안

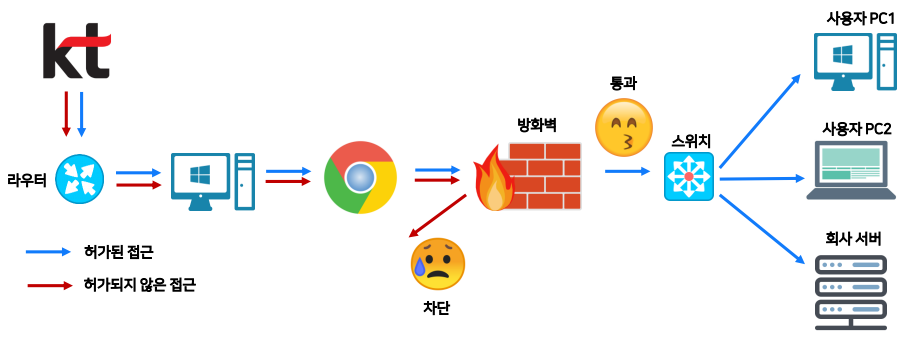

- 방화벽(Firewall): 네트워크 상의 패킷을 모니터링하고 허용되지 않은 접근은 차단하는 보안 장비

- IDS/IPS(Intrusion Detection System / Intrusion Prevention System): 네트워크 침입 탐지 및 방지 시스템

- 방화벽, IDS/IPS 차이

- UTM(Unified Threat Management): 방화벽, IDS/IPS, VPN, AV, 필터링 등 다양한 보안기능을 제공하는 통합위협관리 솔루션

- NAC(Network Access Control): 유무선 환경에서 내부 네트워크망으로 접근하는 다양한 단말기기를 통제하기 위한 보안 솔루션

접근제어

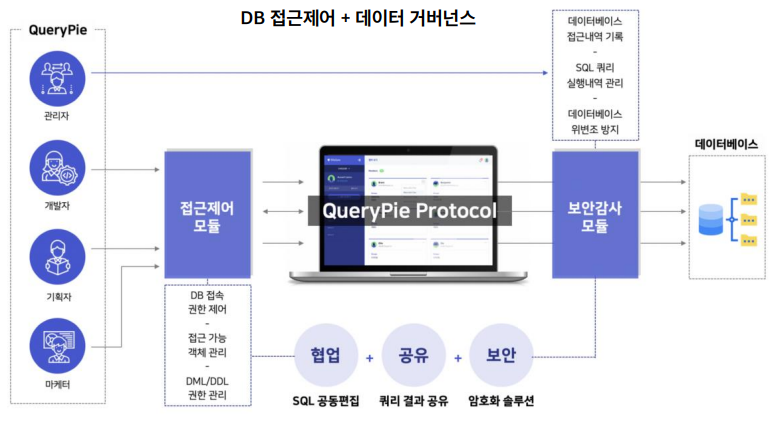

- DB 접근제어: 보안을 위해 데이터베이스 접근을 통제하고 관리하는 솔루션

- DB에 접근이 가능한 직원이라도 담당 업무에 따라서 접근 범위가 다를 수 있다

- 데이터 거버넌스: 데이터의 보안, 개인정보 보호, 정확성, 가용성, 사용성을 보장하기 위해 수행하는 모든 작업

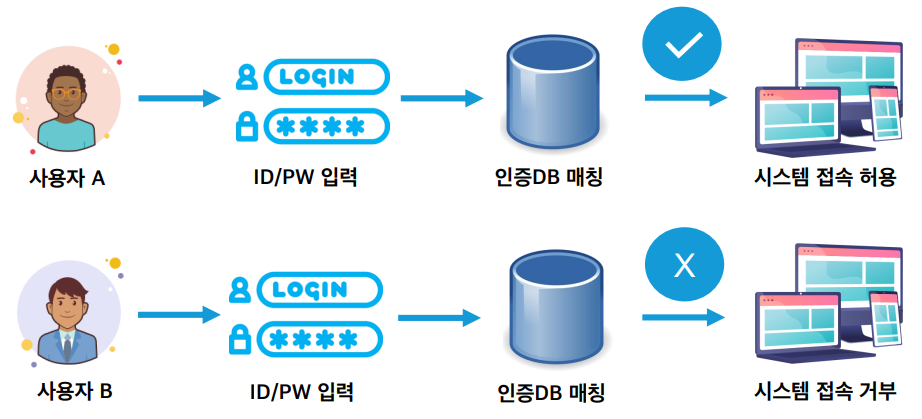

- RBAC(Role-Based Access Control): 권한이 있는 사용자들에게 한해 시스템 접속을 허용하는 접근제어 방법

IAM & Zero Trust

- IAM(Identity and Access Management): 기업에서 인증한 사람과 디바이스만 기업의 애플리케이션과 시스템에 접근할 수 있도록 허용하는 솔루션

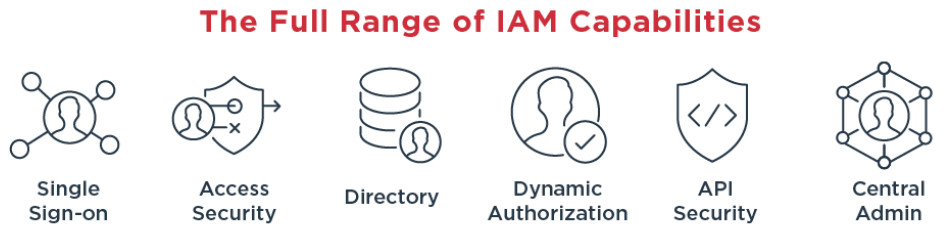

- 대표적인 IAM 구성 요소 6개

- Okta: 대표적인 기업용 Identity and Access Management (IAM) 솔루션

- SSO: 사용자가 하나의 자격 증명(사용자 이름과 비밀번호)으로 여러 개의 애플리케이션이나 서비스에 로그인 할 수 있도록 해주는 기술

- Access Security: 누가, 언제, 어떤 방식으로 특정 자원에 접근할 수 있는지를 제어하는 보안의 핵심적인 측면

- Directory: 사용자와 그룹의 정보를 저장하고 관리하는 중앙 집중식 시스템(내부 직원 여부 확인)

- Dynamic Authorization: 사용자의 접근 권한을 실시간으로 조정하여 보안을 강화하는 방법

- API Security: API를 안전하고 의도한대로 사용할 수 있도록 보장

- Central Admin: 중앙 관리자

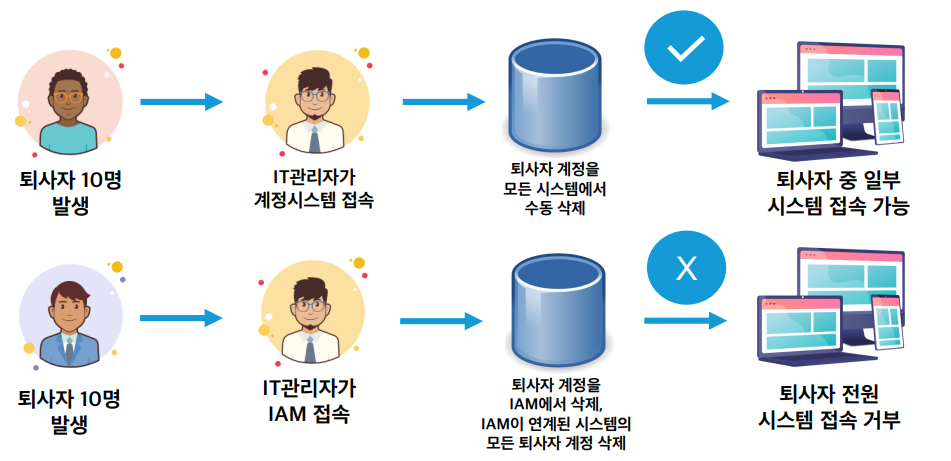

- IAM이 필요한 이유

1. 기업의 데이터를 안전하게 보호하기 위해

- IAM이 필요한 이유

2. IT 관리자의 업무 부담을 줄이고 실수를 방지하기 위해 → 수동 업무의 자동화

- IAM이 필요한 이유

3. 다수의 SaaS 및 서비스를 사용하는 사용자의 생산성 향상을 위해

- 고객 Identity 관리 발전 방향: 사용자가 직접 관리 → 디바이스 별로 개별 관리 → IAM 플랫폼으로 통합 관리

- 기업의 Identity 관리 발전 방향: 사용자가 직접 관리 → 서비스 별로 개별 관리 → IAM 플랫폼으로 통합 관리

- Workforce Identity: 조직 내에서 사용자들의 역할, 신원 인증, 리소스에 대한 접근 권한을 효과적으로 관리하기 위한 인적 자원 관리 시스템

- Zero Trust: 신뢰가 없다, 아무도 믿지 않는다 라는 컨셉의 보안 모델

- 사용자 및 기기가 네트워크나 데이터에 접근할 때 기업에서 요구하는 보안 검증을 통과하기 전까지는 접속을 허용하지 않는 보안 아키텍처

- 기존 보안 모델 vs Zero Trust 보안 모델

- 방화벽을 통과하더라도 각 시스템에 접근하는 행위에 대한 검증을 한번 더 진행

- Zero Trust 필요성: IT 인프라 보안 환경이 너무 복잡해짐, 관리 포인트가 너무 많아진 것이 가장 큰 원인

- 사용자 기기 증가, 다양한 접속 위치 및 시간대, 한번 관문을 통과하면 어떤 작업도 허용하는 전통적인 보안 방식의 한계

- Zero Trust 보안 모델 구현을 위한 5가지 원칙

- Zero Trust 작동 방식

- 클라우드를 사용해도 보안에 신경을 써야 하나요? → 신경써야함, 클라우드는 책임공유 모델이기 때문

참고

'IT 지식 > IT 인프라 기초' 카테고리의 다른 글

| IT 인프라 장애 유형 및 대처 방안 (0) | 2025.06.03 |

|---|---|

| IT 인프라 운영 (0) | 2025.05.31 |

| 개발 모델 및 방법론 (0) | 2025.05.29 |

| 클라우드 (0) | 2025.05.21 |

| 온프레미스 (0) | 2025.05.12 |